Nvidia Cumulus 5.X NVUEツールでの初期設定方法

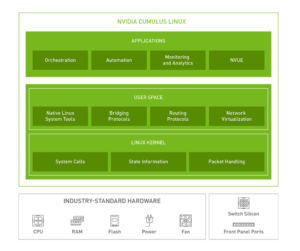

Nvidia Cumulus Linux 5.x って何?

Cumulusは皆様ご存じの通りLinuxベースのEthernetスイッチ用OSになります。

というより・・まんまLinuxですね・・・

以前、Cumulus Linuxは、Cumulus Networksが提供していた

汎用の※ホワイトボックススイッチ用のネットワークOS(Cumulus3.x~4.3)でした。

NVIDIAの製品ラインナップにもネットワークOS(MLNX-OSやONYX)が搭載されていない

※ホワイトボックススイッチシリーズがあり、Cumulus OS をインストールすることができました。

その後、NvidiaがCumulusを買収したことによりあらたに、Nvidia Cumulus Linux(Cumulus4.4 ~5.x)

となり、NVIDIA Spectrum ベースのスイッチのみをサポートするようになりました。

※本稿では、以下これをNvidia Cumulus、Cumulus、Cumulus Linux と表現しております。

==========================================

Cumulus Linux 4.4 以降は、NVIDIA Spectrum ベースのスイッチのみをサポートします。

Cumulus Linux 3.7 および 4.3 は引き続き Broadcom ベースのネットワーク ASIC をサポートします。

==========================================

現在、弊社技術コラムで以前から紹介しております以下の4タイトルは、Cumulus3.7.1で手法を

紹介しております。

NVUEツールって何?

CumulusにはNOS(NetworkOS)でスイッチとして使うための便利なスイッチ用コマンドツールが用意されて

ます。このNOS専用のコマンドは、直接設定ファイルを書き換えず、一般的なネットワークスイッチのように

コマンドによりスイッチ機能の設定や参照ができるようになっております。

Cumulus3.x ~4.3までは、NCLU(Network Command Line Utility)というツールでしたが、Cumulus4.4で、

NVUE(NVIDIA User Experience)という新しいツールが提供されました。

NCLUはCumulus v4.3までで(Cumulus v4.4ではNCLUとNVUEの両方使えた模様)それ以降はNVUEになります。

現在のNvidia/Mellanoxが提供している最新のCumulusは5.xになります。

この2つのツールでのコマンドの形態は、かなり違っており以前のCumulus3.x~4.xで覚えた私は

とても戸惑いました。したがいまして本稿ではあらためてNVUEでの初期設定を紹介します。

------------------------

ホワイトボックススイッチというのは、ネットワークスイッチベンダーが販売している同等品モデルや、

オリジナルモデルでネットワークスイッチ用のOSがインストールされていないモデルのことを総称して

言います。ホワイトボックススイッチを購入したユーザは、そのハードウェアをサポートしている

ネットワークOSを入手してインストールすることによりネットワークスイッチとしてホワイトボックス

スイッチを活用できます。

------------------------

===目次=====

説明のコマンドと、設定入力(太字)は以下の書体で表します

$nv set interface swp1

$nv show bridge domain test1 mac-table

1 Nvidia Cumulusのインストール

1.1 Nvidia Cumulusのダウンロード

1.2 Nvidia Cumulusのインストール

2 初期設定

2.1 Cumulusへのログイン

2.2 管理ポート設定

2.3 ホスト名の設定

2.4 時刻設定

2.4.1 タイムゾーン設定

2.4.2 手動での日時の変更

2.4.3 NTPの設定

3 通信用(フロントパネル)の設定

3.1 フロントポートの有効化

4 L2スイッチ設定

4.1 Bridge

4.2 Bridgeの設定

4.2.1 Bridge domainの設定

5 L3通信の設定

5.1 Bride Domain内でのL3通信

5.2 VLAN間のルーティング

5.2.1 同じBride Domain内でのVLAN間のルーティング

5.2.2 Bride Domain間でのVLAN間のルーティング

6 LAGの設定

6.1 Bond(LAG)の概念

6.2 Bond設定

7 確認コマンド/ファイル

7.1 /etc/network/interfaces -各ポートへの各種設定の確認

7.2 nv show interfaces -ポートの状態確認

7.3 nv show bridge -Bride Domainの状態確認

7.4 nv show bridge domain test1 mac-table -Bride Domainの状態確認

7.5 NVUE の履歴を消去

8 サポート用ファイルの取得方法

※弊社へお問い合わせ頂く際には、サポート用ファイルを取得してください。

======================

1.Nvidia Cumulus インストール

弊社が取り扱っておりますNvidia/Mellanox製品のEthernetスイッチには、Nvidia Cumulus OSが

インストール済みのモデルとOS無しのホワイトボックススイッチというラインナップがあります。

Cumulusを最初から使うことを念頭に置くのであれば、Cumulus OSインストール済みモデルを

選択することをお薦めしますが、今回は、Nvidia/Mellanoxのホワイトボックススイッチへの

Cumulus OSのインストールから説明します。

使用しているスイッチはNvidia/Mellanox SN2010になります。

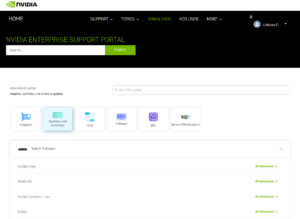

1.1 NVIDIA Cumulusのダウンロード

Nvdia Cumulus OSはNVIDIA製品をご購入の方でNPNパートナーポータルサイトのアカウントを

取得していただければ、ポータルサイトからダウンロードできます。

※Nvidiaサポートアカウントの取得の詳細に関しては弊社へご相談ください。

ご用意したホワイトボックススイッチのCPUのタイプに合致したバージョンをダウンロードしてください。

https://nvid.nvidia.com/dashboard/#/dashboard

NPNパートナーサイトへログイン → Enterprize Support Potal → DOWNLOADS から

Swiches and Gateways → Switch Software → Nvidia Cumulus Linux

Users Manualは以下にあります。

https://docs.nvidia.com/networking-ethernet-software/cumulus-linux-54/

1.2 Nvidia Cumulusのインストール

インストール方法は、Webサーバから直接ホワイトボックススイッチへダウンロードする方法もありますが、

本稿では最も汎用性が高いと思われる、自分のPCへダウンロードして、それをホワイトボックススイッチへ

転送してインストールを実行する方法をご紹介いたします。

※自PCからホワイトボックススイッチへファイルを送るのに、SCPを使うのでLAN接続が可能な環境にスイッチ

を接続してください(DHCPがあれば尚よし!)

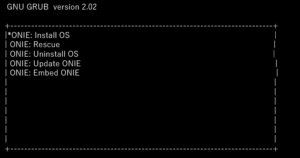

(1) LAN環境にホワイトボックススイッチを接続して、シリアル接続を行い、本体を起動する。

シリアル接続設定

キャラクタ :8bit

ストップビット :1bit

パリティ :なし

フロー制御 :なし

ボー・レート :115200bps

(2)ONIE(ブートローダ)が起動したら、InstallOSを選択

※ONIE(Open Network Install Environment)とは、ホワイトボックススイッチへNOS(NetworkOS)を

導入するためのブートローダ(GRUB)を持ったベースとなるFirmwareです。

(3)ONIEのディスカバリを停止する

DHCPでIPアドレスを取得しようとしますので、DHCPでIPアドレス取得できたら、以下のコマンドでディスカバリを停止する。

#onie-discovery-stop

DHCP環境が無い場合、以下のコマンドにてONIE環境へIPアドレスを設定できます。

#ip address add x.x.x.x/24 dev eht0

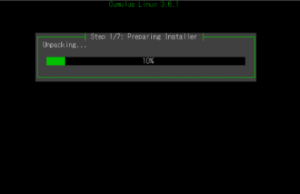

(4)/tmp配下にWinSCPなどを使用して、ダウンロードしたCumulusOSバイナリを保存する。

※IPアドレスは、“ifconfig” コマンドにて確認できます。

ユーザ名は、“root” パスワードなし

(5)ONIEインストールコマンドにてインストールを実行します。

#onie-nos-install /tmp/Cumulus-linux-5.4.0-mlx-amd64.bin

(6)インストールが終了すると、ログインプロンプト画面になります。

Cumulus Login:

これでインストールは終了です。正味20分程度で終了します。

2. 初期設定

Cumulus3.x(Nvidia Cumulusとなる前のVersion)ではライセンスを導入しないと、管理ポート以外の通信ポート

(フロントパネル)が有効になりませんでしたが、Nvidia Cumulus(4.x/5.x)は最初から全インターフェースが

有効となっております。

※ライセンスをインストールする必要がありません。

2.1 Cumulusへのログイン

初期状態ではユーザアカウトは、“cumulus”があります。パスワードも“cumulus”です。

ユーザ”cumulus“にはsudo権限があります。

最初のログイン時にパスワードの変更を求められます。

初期ログイン

初期設定では、以下でログインができます。

UserID:cumulus

Password:cumulus

基本的なネットワーク設定は、/etc/network/interface ファイルを編集することになりますが、もともとCumulus LinuxにはNCLU(Network Command Line Utility)というネットワーク設定ツールというものがありました、Nvidia Cumulusでは、NVUE(NVIDIA User Experience)というNCLUと同様な、直接ファイルを編集しなくても、ネットワークスイッチコマンドライクなコマンドで各種設定ができるツールが搭載されております。

本稿では、基本的にNVEUツールを使っての設定方法をご紹介いたします。

【注意】スイッチを再起動する前にはconfigをsaveすること

cumulus@switch:~$ nv config save

2.2 管理ポート設定

管理ポートの設定は、NVUEツールにて設定すると以下のファイルが書き換えられます。

■NVUEでの設定

$ nv set interface eth0 ip address 192.0.2.42/24

$ nv set interface eth0 ip gateway 192.0.2.1

$ nv config apply (設定の反映コマンド)

■ファイル編集の場合

#/etc/network/interfaces

#vi etc/network/interfaces

auto eth0

iface eth0

address 192.168.10.xx/24

gateway 192.168.10.1

2.3 ホスト名の設定

■NVUE

$ nv set system hostname sn2010-104

$ nv config apply

■ファイルの編集の場合:/etc/hostname file をviコマンドで編集する

$ sudo vi /etc/hostname

$ sudo vi /etc/hosts

2.4 時刻設定

2.4.1 タイムゾーン設定

標準では、タイムゾーンがUTCになっているので変更する。

■NVUE

$ nv set system timezone Asia/Tokyo

$ nv config apply

2.4.2 手動での日時の変更

■コマンドライン

sudo dpkg-reconfigure tzdata を実行して設定画面を表示する

日付設定

■コマンドライン

$ sudo date -s “Wed Mar 15 15:26:20 2023”

※設定したソフトウェアクロックをHWクロックへ書き込む

$ sudo hwclock -w

[sudo] password for cumulus:

2.4.3 NTPの設定

■NVUE

(1)NTPを使用するインターフェースの指定

初期値で既にNTPが使用するソースインターフェースはeth0になっている

$ nv set service ntp default listen eth0

$ nv config apply

Warning: The following files have been changed since the last save, and they WILL be overwritten.

– /etc/network/interfaces

Are you sure? [y/N] y

applied [rev_id: 19]

(2)NTPサーバの追加

$ nv set service ntp default server 4.cumulusnetworks.pool.ntp.org iburst on

$ nv config apply

(3)実行確認

$ nv show service ntp default server

■ファイル編集の場合

/etc/ntp.conf ファイルにviで

server 4.cumulusnetworks.pool.ntp.org iburst を追加

(4)4-2(1) ntpdを実行

# ntpd -q

6 Feb 17:20:19 ntpd[16365]: ntpd 4.2.8p12@1.3728-o (2): Starting

6 Feb 17:20:19 ntpd[16365]: Command line: ntpd -q

6 Feb 17:20:19 ntpd[16365]: proto: precision = 0.250 usec (-22)

6 Feb 17:20:19 ntpd[16365]: leapsecond file (‘/usr/share/zoneinfo/leap-seconds.list’): good hash signature

6 Feb 17:20:19 ntpd[16365]: leapsecond file (‘/usr/share/zoneinfo/leap-seconds.list’):

loaded, expire=2023-06-28T00:00:00Z last=2017-01-01T00:00:00Z ofs=37

6 Feb 17:20:19 ntpd[16365]: unable to bind to wildcard address :: – another process may be running – EXITING

(5)ntpdの動作確認

#ps -ef | grep ntp

ntp 16249 1 0 17:20 ? 00:00:00 /usr/sbin/ntpd -p /var/run/ntpd.pid -g -u 104:109

root 17259 8683 0 17:21 ttyS0 00:00:00 grep ntp

# nv show service ntp default server

delay iburst jitter offset peer-state poll reach refid stratum type when

— —– —— —— —— ———- —- —– —– ——- —- —-

3 フロントパネルポートの設定

通信ポート(フロントパネル)は、初期状態から設定可能となってますので、有効化(起動)させます。

※認識されている通信ポート(フロントパネル)のインターフェース情報は、“ifconfig”コマンドにて

確認できます

3.1 フロントパネルポートの有効化

通信ポート(フロントポート)は、管理ポートのethではなく、swpで表します。

※Nvidia/Mellanoxスイッチでいうところの eth 1/x になります。

MellanoxのSN2010スイッチを例にとると、以下の様になります。

===============

管理ポート eth0

通信ポート 25Gbps swp1~18

通信ポート 100Gbps swp19~22

===============

■NVUE

# nv set interface swp1-22 (スイッチを活性化)

# nv config apply (設定反映)

# nv show interface (確認)

===以下が表示されます======

Interface MTU Speed State Remote Host R

emote Port Type Summary

——— —– —– —– ———– ———– ——– ———————–

+ eth0 1500 down eth

+ lo 65536 up loopback IP Address: 127.0.0.1/8

lo IP Address: ::1/128

+ swp1 9216 25G up swp

+ swp2 9216 down swp

+ swp3 9216 down swp

+ swp4 9216 25G up SN2010-105 Eth1/1 swp

+ swp5 9216 down swp

+ swp6 9216 down swp

+ swp7 9216 down swp

+ swp8 9216 down swp

+ swp9 9216 down swp

+ swp10 9216 down swp

+ swp11 9216 down swp

+ swp12 9216 down swp

+ swp13 9216 down swp

+ swp14 9216 down swp

+ swp15 9216 down swp

+ swp16 9216 down swp

+ swp17 9216 down swp

+ swp18 9216 down swp

+ swp19 9216 40G up swp

+ swp20 9216 down swp

+ swp21 9216 down swp

+ swp22 9216 down swp

============================

4 L2スイッチ設定

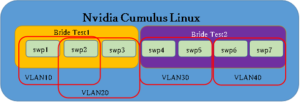

4.1 Bridge

Nvidia Cumulusでは、スイッチとして機能させるためのBride という括りでポート間の通信を可能にする

概念があります。L2スイッチとして使うためにはフロントパネルの通信させる各ポートをこのBride に

参加させる必要があります。

Bridgeは、Bridge domainというグループで扱います。

簡単に言いますと、初期状態では沢山のインターフェース(ポート)を搭載しているLinuxサーバ

そのインターフェースをBride Domainというグループを作りポートをメンバーに入れることで

L2スイッチになります。

1つのスイッチの中に複数のBride Domainを構成することもできます。VLANの概念と同じなのですが、

Bride Domainの中でのVLANは、Bride Domainの中でさらに細分化するために使います。

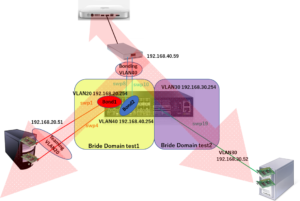

※□がVLAN

こうすることで、Bride domainごとにL2スイッチのグループができます。

同じBridge domainに入っているポートに接続されたデバイス同士は通信できますが、別のBridge

Domain同士は通信できません。

4.2 Bridgeの設定

(設定例)ブリッジ test1を作成して、swp1,4,19を同じブリッジに配置する例を説明します。

4.2.1 Bridge domainの設定

■NVUE

■最初からbr_bridgeがあるが、test1というBridgeを作成

$ nv set bridge domain test1

$ nv config apply

$nv set interface swp1,swp4,swp19 bridge domain test1

$nv config apply

applied [rev_id: 4]

ポートをブリッジの中に入れるとL2の通信(ICMP)の通信ができる

■ファイル編集

/etc/network/interfaces にブリッジ設定を追記されます。

=====================================

auto test1

iface test1

bridge-ports swp1 swp4 swp19

bridge-pvid 1

bridge-vids 1-100

bridge-vlan-aware yes

bridge-stp on

======================================

各パラメータの意味

=========================

- bridge-ports

#bridge-ports swp1 swp2

このブリッジに接続するポートを指定しています。

bridge-pvid

#bridge-pvid 1

ブリッジのデフォルトVLAN IDを指定します。

bridge-vids

#bridge-vids 1-100

ブリッジで通信を許可するVLAN IDを指定します。

ここで指定しているVLAN ID以外のvlanの通信は行なえません。

bridge-vlan-aware

#bridge-vlan-aware yes

この設定で、ブリッジインタフェースが”Trunk”として動作するようにしています。

bridge-stp

#bridge-stp on

ブリッジでSTPを動作させます。

Trunk portについて

bridgeインタフェースを設定する際に、bridge-vlan-awareで”yes”と設定し、

bridge-portsで指定した物理ポート(swpXX)は、インタフェースの設定時に

brige-accessの設定を行わない限りTrunk Portとして動作します。

5 L3通信の設定

L3ルーティングは、同じBride Domain内では、セグメントごとにVLANを作成する事によってできるが

各ポート(インターフェース)にセグメントごとのGatewayとなるIPアドレスを設定することによっても可能

Bride Domain間でもVLANごとにセグメントを分けることによりL3ルーティングができる。

5.1 Bride Domain内でのL3通信

ポート単体にIPアドレスを振ってL3(ルーティング)させる

(例)SWP1を192.168.40.0/24 SWP19を192.168.30.0/24に設定

# nv set interface swp1 ip address 192.168.40.0/24

# nv config apply

applied [rev_id: 6]

# nv set interface swp19 ip address 192.168.30.0/24

# nv config apply

applied [rev_id: 7]

これで、swp1に接続した192.168.40.0/24のセグメントのデバイスとswp19に接続

した192.168.30.0/24のセグメントのデバイスにルーティングテーブルを追加することによって互いにが通信できます。

5.2 VLAN間のルーティング

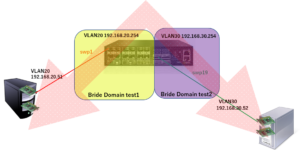

5.2.1 同じBride Domain内でのVLAN間のルーティング

(設定例)

SWP1,2をVLAN20 IPアドレス192.168.20.254/24とする

SWP19をVLAN30 IPアドレス192.168.30.254/24とする

接続のイメージは以下

■NVUE

(1) Bride DomainにVLANを設定

$ nv set interface vlan20 type svi

$ nv set interface vlan30 type svi

$ nv set bridge domai test1 vlan 20

$ nv set bridge domain test1 vlan 30

$ nv set interface vlan20 base-interface test1

$ nv set interface vlan30 base-interface test1

$ nv config apply

(2) VLANにIPアドレスを設定

$ nv set interface vlan20 ip address 192.168.20.254/24

$ nv set interface vlan30 ip address 192.168.30.254/24

$ nv config apply

(3) 各ポートをVLANに参加させる

$ nv set interface swp1 bridge domain test1 vlan20

$ nv set interface swp19 bridge domain test1 vlan30

$ nv config apply

(4) VLANのポートの設定

(4)-1 アクセスポート→タグ無しを無視するの場合

$ nv set bridge domain br_default untagged 1

(4)-2 swp2をアクセスポートでタグ無しをVLAN 10とする

$ nv set interface swp2 bridge domain br_default access 10

(4)-3 swp2でタグ無しをドロップする

$ nv set interface swp2 bridge domain br_default untagged none

これで、192.168.20.51のサーバと192.168.30.52のサーバ間での通信ができました。

======================

■ファイル編集の場合

/etc/network/interfaces に以下を追記

========================

auto vlan20

iface vlan20

address 192.168.20.0/24

hwaddress 50:6b:4b:97:2a:ff

vlan-raw-device test1

vlan-id 20

auto vlan30

iface vlan30

address 192.168.30.0/24

hwaddress 50:6b:4b:97:2a:ff

vlan-raw-device test1

vlan-id 30

=======================

#sudo ifreload -a を実行して反映させる

■VLANのポートの設定例

————————————————-

アクセスポート→タグ無しを無視する

$nv set bridge domain br_default untagged 1

swp2をアクセスポートでタグ無しをVLAN 10とする

$nv set interface swp2 bridge domain br_default access 10

swp2でタグ無しをドロップする

$nv set interface swp2 bridge domain br_default untagged none

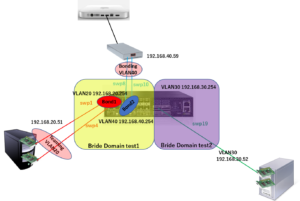

5.2.2 Bride Domain間でのVLAN間のルーティング

(設定例)

swp1はBride Domain test1 配下のVLAN20で192.168.20.254/24

swp19はBride Domain test2 配下のVLAN30で192.168.30.254/24

接続イメージはこちら

【注意】いったん設定したものを解除する場合は、“unset”を実行する

#nv unset interface swp19 bridge domain test1

#nv config apply

Bride Domain作成(test1とtest2を作る)

$ nv set bridge domain test1

$ nv set bridge domain test2

$ nv config apply

(1) VLANの作成

$ nv set bridge domain test1 vlan 20

$ nv set bridge domain test2 vlan 30

$ nv config apply

(2) VLANへの設定

$ nv set interface vlan20 type svi

$ nv set interface vlan30 type svi

$ nv set interface vlan20 base-interface test1

$ nv set interface vlan30 base-interface test2

$ nv config apply

(3) VLANにIPアドレスを設定

$ nv set interface vlan20 ip address 192.168.20.254/24

$ nv set interface vlan30 ip address 192.168.30.254/24

$ nv config apply

これで、VLAN20の192.168.20.51のサーバとVLAN40の192.168.30.52のサーバ間での通信が確立しました。

6 LAGの設定

CumulusではLAG(Link Aggregation )は、Bondsという概念になります。

Bride Domainにbondingの設定を行い、そのBondにポートをメンバーとして設定します。

Nvidia Cumulus LinuxがサポートするBond(Link Aggregation)モード

IEEE802.3ad LACP Linix Mode4

Balance-XOR Static Bonding Linux Mode2

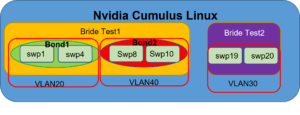

6.1 Bond(LAG)の概念

Bride Domain内にBondグループを作ります。またそれぞれのBondグループをVLANに入れます。

接続イメージはこちら

6.2 Bond設定

(設定例)

Bride Domain test1 のswp1、swp4をBond1としてLAGを組み、VLAN20とする

Bride Domain test1のswp8、swp10をBond2としてLAGを組み、VLAN40とする

Bride Domain test2のswp19とswp20をVLAN30とする

(1)ポートをBride Domainに配置

$ nv set interface swp1 bridge domain test1

$ nv set interface swp4 bridge domain test1

$ nv set interface swp8 bridge domain test1

$ nv set interface swp10 bridge domain test1

$ nv set interface swp19 bridge domain test2

$ nv set interface swp20 bridge domain test2

$ nv config apply

(2) Bondingするポートをダウンさせる

$nv unset interface swp1

$nv unset interface swp4

$nv unset interface swp8

$nv unset interface swp10

$ nv config apply

(3) Bonding設定

$nv set interface bond1 bond member swp1

$nv set interface bond1 bond member swp4

$nv set interface bond2 bond member swp8

$nv set interface bond2 bond member swp10

$ nv config apply

(4) Bond1,2をブリッジ配下に入れる

$ nv set interface bond1 bridge domain test1

$ nv set interface bond2 bridge domain test2

$ nv config apply

(5) VLANを設定

$ nv set bridge domaintes test1 vlan 20

$ nv set bridge domaintes test1 vlan 40

$ nv set bridge domaintes test2 vlan 30

(6) bVLANにIPアドレス設定

$ nv set interface vlan40 ip address 192.168.40.254/24

$ nv config apply

これで、VLAN20-VLAN30,VLAN20-VLAN40,VLAN30-VLAN40の相互での通信が確立しました。

7 確認コマンド/ファイル

7.1 /etc/network/interfaces

-各ポートへの各種設定の確認

$cat /etc/network$ cat interfaces

# Auto-generated by NVUE!

# Any local modifications will prevent NVUE from re-generating this file.

# md5sum: 711d5c1b7bc43096632b0465a2a18c1b

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

source /etc/network/interfaces.d/*.intf

auto lo

iface lo inet loopback

auto mgmt

iface mgmt

address 127.0.0.1/8

address ::1/128

vrf-table auto

auto eth0

iface eth0

address 192.168.10.104/24

gateway 192.168.10.1

ip-forward off

ip6-forward off

vrf mgmt

auto swp3

iface swp3

:

:

途中省略

:

auto swp22

iface swp22

auto bond1

iface bond1

bond-slaves swp1 swp2

bond-mode 802.3ad

bond-lacp-bypass-allow no

auto vlan20

iface vlan20

address 192.168.20.254/24

hwaddress 50:6b:4b:97:2a:ff

vlan-raw-device test1

vlan-id 20

auto vlan30

iface vlan30

address 192.168.30.254/24

hwaddress 50:6b:4b:97:2a:ff

vlan-raw-device test2

vlan-id 30

auto bond2

iface bond2

bond-slaves swp8 swp10

bond-mode 802.3ad

bond-lacp-bypass-allow no

auto vlan40

iface vlan40

address 192.168.40.254/24

hwaddress 50:6b:4b:97:2a:ff

vlan-raw-device test1

vlan-id 40

auto test1

iface test1

bridge-ports swp20 bond1 bond2

bridge-vlan-aware yes

bridge-vids 20 40

bridge-pvid 1

auto test2

iface test2

bridge-ports swp19

bridge-vlan-aware yes

bridge-vids 30

bridge-pvid 1

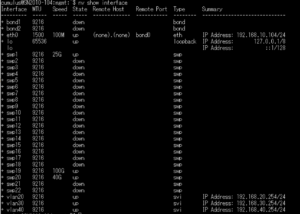

7.2 nv show interfaces -ポートの状態確認

$nv show interfaces

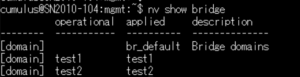

7.3 nv show bridge -Bride Domainの状態確認

$nv show bridge

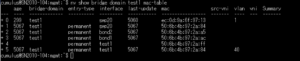

7.4 nv show bridge domain test1 mac-table

-Bride Domainの状態確認

$ nv show bridge domain test1 mac-table

7.5 NVUE の履歴を消去

NVUEコマンドで設定ミスをすると、$nv config applayコマンドで、errorとなります。

その設定ミスコマンドをNVUEは、保存(保留)しているため、それを消去(解除)しないと、

次に進めません。正確なコマンドを入力してもapplyすると過去のコマンドがエラーとなって出てきます。

以下のコマンドでいったん保存(保留)しているコマンドを消去(解除)できます。

#nv config detach

https://docs.nvidia.com/networking-ethernet-software/cumulus-linux-50/

System-Configuration/NVIDIA-User-Experience-NVUE/#configuration-management-commands

8 サポート用ファイルの取得方法

弊社にお問い合わせ頂く際には、以下のコマンドを実行して生成されたサポートファイルをご提供お願いします。

======================================

■Support Fileの取得方法

======================================

cl-support を収集するには。

(1) sudo cl-support コマンドを実行します。

$ sudo cl-support

[sudo] password for cumulus:

cl-support: Terminating on signal

environment: line 23: ifquery4412_208324074: No such file or directory

environment: line 24: ifquery: No such file or directory

rm: cannot remove ‘ifquery4412_208324074’: No such file or directory

environment: line 14: ifquery-ra4548_844576959: No such file or directory

environment: line 23: ifquery-ra4548_844576959: No such file or directory

:

:

コマンドプロンプトが返ってきたら終了です。

(2) /var/support/ディレクトリにファイルが作成されます。

– 例えば、以下のようになります。/var/support/cl_support_<HOSTNAME>_YYYYMMDD_HHMMSS.txz です。

$ ls -l /var/support

total 18992

-rw-r–r– 1 root root 5600632 Mar 17 11:05 cl_support_SN2010-104_20230317_110408.txz

-rw-r–r– 1 root root 7276840 Mar 17 17:39 cl_support_SN2010-104_20230317_173744.txz

-rw-r–r– 1 root root 6559504 Mar 22 12:26 cl_support_SN2010-104_20230322_122423.txz

drwxr-xr-x 2 root root 4096 Nov 17 06:15 core

(3) スイッチからこのファイルをエクスポートして、ご提供お願いします。